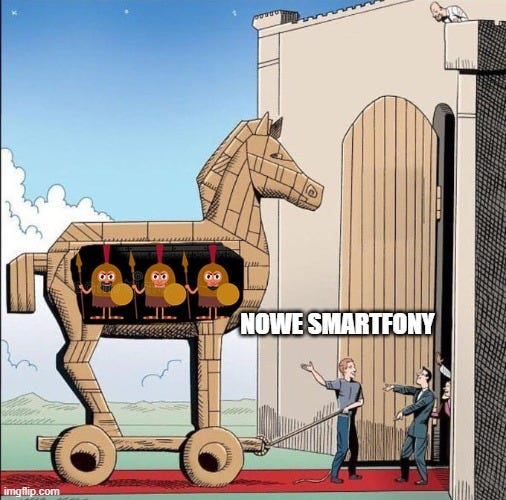

Tak to bywa w historii, iż pewne procesy toczą się niezauważalnie, aż w pewnym momencie nagromadzona masa krytyczna powoduje gwałtowny skok jakościowy. Stale powstają, są wdrażane i upowszechniane kolejne wynalazki i udogodnienia techniczne. Początkowo wszystkie mniej więcej służą celom, jakie przyświecały ich twórcom, aż okazuje się, iż cała masa tych wynalazków wzięta razem może posłużyć do czegoś innego, co całkowicie zmieni społeczeństwo. Oczywistym przykładem jest telefon, będący fuzją dziesiątek wynalazków w jednym niewielkim urządzeniu.

Jednakże tenże telefon, który stał się niemal nieodłącznym akcesorium codziennego życia, sam z kolei wchodzi w skład większego systemu. Tym nadrzędnym staje się budowany przez globalistyczny kapitalizm system powszechnej inwigilacji i kontroli. Ponieważ w skład powstającego systemu wchodzą istniejące już jakiś czas i dobrze znane elementy codziennego życia, brak jest sygnałów ostrzegawczych, nie zauważamy procesu, bagatelizujemy oznaki i wyśmiewamy teoretyków spiskowych, gdy ośmielą się wskazać zagrożenia. A gdy zorientujemy się, dokąd to zmierza, może być już za późno.

Włodzimierz Lenin kiedyś stwierdził, iż komuniści powieszą kapitalistów na sznurze, który sprzedadzą im sami kapitaliści. Sprzedając sznur, kapitaliści osiągnęliby jakiś zysk, przynajmniej chwilowo. My mamy gorzej.

Narzędzia inwigilacji elektronicznej przeciwko nam kupujemy sami, czyli finansujemy z naszych ciężko zapracowanych pieniędzy.

Czyli to my płacimy za sznur, na którym nas powieszą, albo którym nas skrępują, odbierając nam naszą prywatność i wolność.

Zapewne potrzebne jest tu pewne zastrzeżenie. Mówiąc o globalnym kapitalizmie, nie wygłaszam twierdzenia o istnieniu jakiegoś złowrogiego ukrytego centrum dowodzenia koordynującego rozmaite akcje odbierania praw i wolności obywatelskich w krajach Zachodu. Nie jest ono konieczne i prawdopodobnie czegoś takiego nie ma, chociaż WEF (Światowe Forum Ekonomiczne) pretenduje do tej roli, ale jest to temat na dłuższą analizę. Jednakże twierdzę, iż dynamika funkcjonowania wielkich korporacji jest właśnie taka, iż dążą one do całkowitego podporządkowania sobie wszystkiego, nad czym mogą zapanować.

Upadek Muru Berlińskiego świętowany jest jako symboliczny początek ery powszechnej szczęśliwości ogólnoświatowej wolności. Tymczasem paradoksalnie spowodował on otwarcie drzwi do światowego systemu totalitarnego. Jest tak, gdyż wraz z upadkiem Bloku Wschodniego zniknęły hamulce, które ograniczały wzrost ponadnarodowych korporacji i nakazywały globalistom zachowywać pozory. W kontrze do Bloku Wschodniego w krajach Zachodu dbano o dobrobyt zwykłych ludzi i o takie głupstwa jak prawa człowieka, czy wolność słowa. Teraz przestało to być potrzebne.

Wielkie korporacje dążą do nieograniczonego wzrostu, nie mają ludzkich uczuć i zachowują się jak psychopaci. Nasze dane, zachowania, emocje, całe nasze życie i śmierć, wojnę i pokój, wszystko daje się przeliczyć na pieniądze i władzę. I właśnie tylko to robią.

Także wielkie ponadnarodowe organizacje jak Unia Europejska po krótkotrwałym rozkwicie początkowych lat stają się zbiurokratyzowanymi molochami. Biurokracja ma to do siebie, iż ma tendencję do nieograniczonego wzrostu, wzrost ten sama stymuluje i uzasadnia, tworząc sobie coraz to nowe i coraz bardziej absurdalne zadania. Ma też nieodpartą tendencję do kontrolowania i podporządkowywania sobie wszystkiego. Tworząc instytucje Unii Europejskiej, stowarzyszone państwa stworzyły potwora, który je pochłonie i zniszczy. Porównajmy nieliczne początkowe traktaty na temat swobodnego przepływu ludzi i strefy wolnego handlu z obecnym drobiazgowym i natrętnym regulowaniem wszystkich dziedzin gospodarki i życia. Niewybrani eurokraci rządzą nami, mnożąc kolejne dyrektywy i dążąc do totalnej kontroli nad wszystkimi i wszystkim. Jest to temat na obszerną książkę.

Tym razem zajmijmy się odbieraniem nam naszej wolności przez udogodnienia i gadżety, które sami sobie fundujemy. Niektórzy nie mogą się powstrzymać przed kupowaniem coraz to nowych zabawek, kolejny telefon z jeszcze większą liczbą funkcji, internety LTE, 5G, smartwatche, inteligentny telewizor, lodówka czy klimatyzator podłączony do internetu. Dla wygody włączamy w telefonach kolejne funkcje, których być może nie potrzebujemy, ale robimy to tylko dlatego, iż są. I tak w skład systemu wchodzą kolejne urządzenia i oprogramowanie, kupione przez nas. Ponadto chętnie dzielimy się informacjami z różnymi dostawcami usług. I nie są to oszuści i ciemne organizacje podszywające się pod te znane, jak lubią nas teraz ostrzegać. Prawdziwe, ale niedostrzegane niebezpieczeństwa kryją się właśnie w kontaktach z tymi znanymi, oficjalnymi, certyfikowanymi, rzekomo „bezpiecznymi” dostawcami.

Kiedyś w radio usłyszałem rozmowę dziennikarza z autorką książki na temat zagrożeń inwigilacją i szpiegostwem rzekomo spowodowanych przez rosnącą popularność chińskiego sprzętu elektronicznego, a w szczególności telefonów komórkowych Xiaomi. Oboje podchodzili do tematu ze zgrozą, żywo rozprawiając i traktując chińskie zagrożenie bardzo poważnie, ale jakoś nie przekonali mnie do swoich obaw. Tym bardziej iż absolutnie ignorowali zagrożenie dużo bliższe i całkiem realne, wielkiego inwigilatora, któremu większość dobrowolnie przekazuje praktycznie wszystkie swoje dane.

To koncern Google. Prawie wszyscy korzystają z jego wyszukiwarki, a wielu z Androida, czyli systemu operacyjnego na telefonach. Liczni również używają przeglądarki Google Chrome, która znana jest z dosyć swobodnego traktowania danych użytkownika. Do tego aplikacje: poczta Gmail, Google Docs oraz różne inne, cała ich masa na telefonach z Androidem. Nasze dane umieszczane są na Dysku Google, tłumacz Google tłumaczy nasze teksty itd. I mamy taki oto paradoks.

Gógiel obrabia nam i zapisuje sobie wszystko, a my obawiamy się chińskiego sprzętu.

Dodatkowo warto pamiętać, iż telefony komórkowe chińskich producentów używają systemu operacyjnego Android, a to Gógiel właśnie. Zmylić może nakładka MIUI od Xiaomi lub EMUI od Huawei, ale choćby silnie zmieniony przez nich system został sprawdzony i zaaprobowany przez Google, to w końcu ten koncern jest systemu właścicielem i władcą. o ile Chińczycy coś wyprawiają, to znaczy, iż koncern Google im na to pozwala, tak samo, jak pozwalają wyprawiać Tadeuszowi Rydzykowi Kościół i kolejne polskie rządy.

O tym, iż Google gromadzi wszystkie dane użytkowników bez ich wiedzy i zgody, boleśnie przekonali się już dosyć dawno chińscy dysydenci, gdy miłujący wolność koncern sprzedał ich w całości chińskiemu rządowi.

Komunistyczna Partia Chin i Google są jak dwie strony tej samej monety.

Google to nie jest jedyny dostawca produktów, czy usług mający niekontrolowany dostęp do naszych danych. Wielu szczodrze dzieli się swoimi danymi z portalami „społecznościowymi” typu Fecabook, nie przyjmując do wiadomości, iż w kręgu najbliższych znajomych mają oprócz samego Fecabooka, czyli firmy Meta jeszcze kilka amerykańskich agencji na trzy litery, a sam koncern Meta też może sprzedać ich w dowolnej chwili komukolwiek, jeżeli tak zechce.

Chińskie zagrożenie jest realne, ale ma inny charakter. Na przykład dotyczy telefonów i komputerów dowolnej produkcji, na których użytkownik korzysta z serwisu Tik Tok lub zainstalował jego aplikację. Na przykład namiętnie korzysta z serwisu urzędujący prezydent RP. Pytanie, czy robi to na sprzęcie służbowym z informacjami wagi państwowej? Zresztą odmóżdżające działanie takich serwisów występuje niezależnie od producenta sprzętu i źródła finansowania jego zakupu. Także w przypadku armii USA aplikacja Tik Tok monitorując na bieżąco rozlokowanie jednostek bojowych stanowi większe zagrożenie szpiegowskie niż obcy agenci. I tu jak zwykle, źródłem informacji są sami użytkownicy oraz ich lokalizacja.

Informacje, których sami radośnie udzielamy firmom oferującym tak zwane portale społecznościowe w połączeniu z tymi, które gromadzą one bez naszej wiedzy i zgody stanowią potężną broń przeciwko nam. Oprócz naszych wpisów i zdjęć rejestrowana jest nasza lokalizacja oraz, gdy jesteśmy aktywnymi entuzjastami nowoczesnej techniki, także dane finansowe i zdrowotne.

Powinniśmy bowiem zdawać sobie sprawę, iż wbrew różnym opiniom płacenie telefonem nie jest tym samym, co płacenie kartą. Zapis na karcie jest kluczem dającym tylko ograniczony dostęp do naszych danych finansowych w banku, na ogół nie prowadzi choćby zapisu dokonanych transakcji. Natomiast telefon jest włączonym do globalnej sieci urządzeniem łączącym różne funkcje, nad którymi nie mamy kontroli. Separacja poszczególnych aplikacji jest iluzoryczna. Bez naszej wiedzy telefon może gromadzić i przesyłać różne dane o nas, integrując dane różnego rodzaju w kompletną narrację o nas i naszych zwyczajach, włączając w to także nasze dane biometryczne.

Może poniższa wiadomość uzmysłowi wątpiącym skalę zagrożenia. Ostatecznie ugoda została zawarta na $1,4 miliarda, zatem w grze był pozew o znacznie wyższe sumy, nie chodziło tu o drobiazgi. Pozew złożył prokurator generalny stanu Texas, czyli wstrętna skrajna prawica. Zgadnijcie, czy nasza troskliwa Unia zdobędzie się na coś takiego w obronie swoich obywateli, czy raczej po cichu dogada się z Meta w sprawie udostępniania naszych danych unijnym służbom?

Prokurator generalny Teksasu Ken Paxton zawarł ugodę z Meta (dawniej znaną jako Facebook) na kwotę 1,4 miliarda dolarów, która ma położyć kres praktyce gromadzenia i wykorzystywania przez firmę danych biometrycznych milionów Teksańczyków bez wymaganego prawem zezwolenia.

Ta ugoda jest największą, jaką kiedykolwiek uzyskano w wyniku pozwu wniesionego przez jeden stan. Co więcej, jest to największa ugoda dotycząca prywatności, jaką kiedykolwiek uzyskał Prokurator Generalny, przyćmiewająca ugodę w wysokości 390 milionów dolarów, jaką grupa 40 stanów uzyskała pod koniec 2022 r. od Google. Jest to pierwszy pozew i pierwsza ugoda uzyskana na mocy ustawy stanu Teksas „Capture or Use of Biometric Identifier” Act i stanowi ostrzeżenie dla wszystkich firm zaangażowanych w praktyki naruszające prawa Teksańczyków do prywatności.

„Po energicznym dążeniu do sprawiedliwości dla naszych obywateli, których prawa do prywatności zostały naruszone przez oprogramowanie do rozpoznawania twarzy firmy Meta, z dumą ogłaszam, iż osiągnęliśmy największą ugodę, jaką kiedykolwiek uzyskano w wyniku pozwu wniesionego przez jeden stan” — powiedział prokurator generalny Paxton. „Ta historyczna ugoda pokazuje nasze zaangażowanie w przeciwstawianie się największym firmom technologicznym świata i pociąganie ich do odpowiedzialności za łamanie prawa i naruszanie praw Teksańczyków do prywatności. Każde nadużycie poufnych danych Teksańczyków spotka się z pełną mocą prawa”.

W lutym 2022 r. prokurator generalny Paxton pozwał Meta za bezprawne przechwytywanie danych biometrycznych milionów Teksańczyków bez uzyskania ich świadomej zgody, zgodnie z wymogami prawa stanu Teksas. Konkretnie, gromadzenie danych przez Meta naruszyło ustawę stanu Teksas „Capture or Use of Biometric Identifier” Act („CUBI”) oraz Deceptive Trade Practices Act. Prokurator generalny Paxton nadał priorytet pociąganiu do odpowiedzialności dużych firm technologicznych, uruchamiając kilka historycznych inicjatyw, w tym pozwy antymonopolowe i agresywne egzekwowanie przepisów dotyczących prywatności.

Jednakże oczywiście największym inwigilatorem jest tak powszechny, iż aż niewidoczny Microsoft. Jest on tak oczywisty, iż systemy przetargowe różnych państw znane z wielkiej rewolucyjnej antymonopolistycznej czujności, w przypadku zakupu systemu są ślepe i nie domagają się przedstawiania alternatyw, chociaż takowe istnieją. Alternatywny software jest tańszy, często bezpieczniejszy i lepszej jakości. I co z tego? Wiecznie czujny system zamówień publicznych Unii Europejskiej nie sprzeciwił się jeszcze nikomu mającemu zamiar kupić system Windows i jego Office. Tutaj producent jest po prostu domyślny, więc żadnych wątpliwości nie ma.

Systemy operacyjne, pakiety biurowe czy przeglądarka Microsoftu traktują dane użytkowników jak własne, a do tego mają celowo zaprogramowane tylne wejścia. Kilka państw dostrzegło zagrożenie, zaprzestając używania produktów Microsoft w administracji publicznej. Podobnie zrezygnowało z nich wiele instytucji w różnych krajach, także w USA. Oficjalnie powody są rzekomo natury ekonomicznej, ale agencje federalne oraz Departament Obrony USA w innych sytuacjach niespecjalnie liczą się z kosztami.

Znamienne jest, iż różne amerykańskie agencje od bezpieczeństwa jako system operacyjny wolą Linuxa. Niepełna lista instytucjonalnych użytkowników Linuxa jest na stronie Wikipedii List of Linux adopters. Zawiera głównie informacje o krajach i instytucjach, które zmieniły systemy operacyjne stosunkowo niedawno. Brakuje na niej takich agencji jak NSA, która praktycznie od samego początku unikała produktów Microsoftu, używając Linuxa lub BSD. Projekt NSA znany jako SELinux (Security Enhanced Linux) został upubliczniony i służy poprawie bezpieczeństwa różnych dystrybucji Linuxa na całym świecie. Jak można przeczytać na stronie https://selinux.pl/

Mimo iż SELinux miał mieć charakter ściśle naukowy, to uznanie, z jakim się spotkał, spowodowało, iż technologia ta zdobyła sobie dużą popularność w praktycznych zastosowaniach. Aktualnie większość z dostępnych dystrybucji Linuxa korzysta już z tej technologii lub jest przystosowana do jej obsługiwania. Każdy z nas jest w stanie skorzystać z tej technologii, zapewniając swojemu komputerowi więcej bezpieczeństwa przed niepowołanym dostępem z zewnątrz.

SELinux jest przejrzystym zbiorem zasad konfigurowania i utwardzania systemu w celu zabezpieczenia go przed dostępem z zewnątrz. Chroni nasz system, ale wielką naiwnością byłoby sądzić, iż jest doskonały i chroni w 100% przed wszystkimi możliwymi atakami. (Również przed NSA, dopóki nie zastąpią tam wszystkich kompetentnych pracowników innymi osobami, ale za to słusznymi zgodnie z zasadą niedyskryminacji i różnorodności, dopóty będą umieli obejść nasze zabezpieczenia).

Każde zabezpieczenia można obejść, zwłaszcza gdy użytkownicy postępują niefrasobliwie. Swojego czasu bestselerem była książka słynnego hakera Kevina Mitnicka zatytułowana Sztuka podstępu. Podtytuł Łamałem ludzi, nie hasła wyjaśnia wszystko. Może w przypadku ludzi określenie łamanie jest przesadą. Mitnick, zamiast zmagać się z systemem, uzyskiwał informacje od nieostrożnych ludzi, którzy całkiem dobrowolnie, bez oporów i bez refleksji się nimi dzielili. Tak samo, jak z dostawcami usług dzieli się większość użytkowników mediów społecznościowych, telefonów i sprytnych zegarków.

Szeroka publiczność nie jest informowana o zagrożeniach i możliwościach systemów operacyjnych, a przeciętny użytkownik choćby nie bierze pod uwagę ewentualnej zmiany. Już wieki temu marketing zastąpił rzetelne informowanie przez dostawców i samodzielne myślenie wśród klientów. Z tego powodu od dawna alternatywne systemy operacyjne i oprogramowanie są skutecznie demonizowane, aby nie psuły interesów jedynie słusznej korporacji. W szczególności słyszymy o wielkich trudnościach rzekomo związanych z instalacją i używaniem innych systemów operacyjnych.

Prawda jest taka, iż w tej chwili samodzielna instalacja systemu Linux lub BSD nie jest trudniejsza od instalacji Windows. Zresztą większość użytkowników i tak korzysta z systemu zainstalowanego przez dostawcę sprzętu lub firmowego informatyka. Natomiast łatwość używania zależy od zainstalowanego oprogramowania, które w wielu przypadkach praktycznie nie różni się prawie wcale. Co więcej, część systemu nie-Microsoft, na przykład pakiet biurowy Libre Office można zainstalować również pod systemem Windows, aby samemu przekonać się, czy to takie trudne.

Na komputerach i telefonach się nie kończy. Pozostańmy jednak przy gadżetach, które należą do naszego osobistego otoczenia i w które zaopatrujemy się sami. Na przykład nowomodny smartwatch oferuje następujące funkcje:

* Ulepszona łączność Bluetooth ze wszystkim, co ją ma;

* Możliwość wykonywania i odbierania połączeń telefonicznych – oczywiście!

* Możliwość korzystania ze wsparcia AI w celu zapewnienia płynniejszej integracji z inteligentnym domem i innymi podłączonymi urządzeniami. I diabli wiedzą, co jeszcze.

* Ostrzeżenie o siedzącym trybie życia – informuje, kiedy mniej siedzieć i więcej się ruszać.

* Monitoruje tętno, ciśnienie krwi, poziom tlenu we krwi i podobno zawiera laser, który może wykonać EKG użytkownika – monitorowanie stanu zdrowia przez całą dobę, 7 dni w tygodniu, to rzekomo ratuje życie;

* Licznik kroków;

* Menedżer snu – idź spać i obudź się o optymalnej dla siebie porze, on ci to powie;

Oczywiście fakt, iż urządzenie nie jest w pełni autonomiczne, więc rzekomo dla naszej wygody łączy się z telefonem, sprawia, iż jest to kolejny element sieci gromadzenia danych o nas. Pełna integracja to hasło wyjaśnia wszystko. Wszystkie dane o nas i naszych zachowaniach w połączeniu z danymi biometrycznymi.

O ile smartwatcha jeszcze nie musimy kupować ani używać, to telefon niedługo stanie się obowiązkowy. Może nie będzie prawnego obowiązku jego posiadania, ale bez niego nie załatwimy wielu spraw. Już kilka miast w Polsce, w tym Warszawa przymierza się do rezygnacji z fizycznych biletów. Docelowo kupienie biletu będzie wymagało posiadania stosownej aplikacji. Biletu jednorazowego nie kupimy bez zeskanowania telefonem kodu QR w wagonie lub autobusie. Oczywiście płatność tylko elektroniczna i imienna, pomimo faktu, iż gotówka jeszcze pozostaje prawnym środkiem płatniczym w Polsce i podobno nie ma obowiązku legitymowania się w celu odbycia podróży komunikacją miejską. Jednak wcześniej bez protestów przyznaliśmy władzom miasta prawo do decydowania, które z dopuszczonych przez przepisy państwowe do ruchu samochodów mogą wjechać do miasta, a które nie. Nie dziwmy się zatem, iż teraz totalitarny prezydent Warszawy zdecyduje, jak i czym wolno nam płacić za przejazd.

Podobny trend można zaobserwować na kolei, która likwiduje fizyczne kasy biletowe na dworcach. W ten oto sposób dostawcy usług transportowych dla własnych celów i swojej wygody ograniczają nasze prawa do swobodnego przemieszczania i do prywatności. Nie możesz skorzystać z gotówki, musisz kupić bilet imienny online i pokazać dokument tożsamości konduktorowi w pociągu. Konstytucja i ustawy rzekomo gwarantują nam nasze prawa i tego rodzaju ograniczenia w formie ustawowej raczej by nie przeszły przez parlament. Tymczasem można je skutecznie wdrożyć dzięki biznesplanów i regulaminów kolei lub transportu miejskiego i nikt nie widzi problemu. Obrońcy praw obywatelskich, gdzie jesteście?!

Kolejne inteligentne gadżety mają dwa cele. Pierwszym celem jest gromadzenie danych o nas. Chwilowo jeszcze smartwatch, smart-klimatyzator czy smart-lodówka nie musi ich wysyłać nigdzie dalej, ale taka możliwość została stworzona i może być bezzwłocznie aktywowana tam, gdzie jeszcze to się nie stało. Ktoś zdecyduje, iż powinieneś oszczędzać energię i okaże się, iż raport o działaniu twoich urządzeń domowych wzbudził niezadowolenie władzy. Także zakupy biletów w połączeniu z innymi danymi o twojej aktywności mogą spowodować naganę za zbytnie obciążanie planety śladem węglowym. Zacznie się od zawstydzania i nagany, ale cóż może stanąć na przeszkodzie, aby aktywnie uniemożliwić naganne działania.

Wielki wzrost nagłych przypadków sercowych po „szczepieniach” zamiast spowodowania badań nad przyczynami i poszukiwania środków zaradczych, co mogłoby doprowadzić do wdrożenia śledztwa i ukarania winnych w krajach najsilniej nim dotkniętych, posłużył jako pretekst do coraz szerszego wprowadzania telemedycyny. niedługo takie smartwatche mogą stać się obowiązkowe dla wybranych grup ludzi. Nie chcesz być inwigilowany, to niestety medycyna nie może ci pomóc, twój wybór. To wszystko oczywiście dla powszechnego dobra i ochrony życia zagrożonych. Inwigilacja zamiast leczenia.

To dosyć oczywiste i logiczne, o ile chorobę leczono metodą odbierania wolności i praw obywatelskich, to urazy poszczepienne wyleczy się dzięki szpiegowania i inwigilacji.

Drugim celem inteligentnych gadżetów i internetu rzeczy jest odebranie samodzielności oraz zdjęcie odpowiedzialności z jednostki i przekazanie jej w ręce Wielkiego Brata. Inteligentne gadżety (telefon, licznik mediów, telewizor, monitoring, zegarek itp.) są niezbędne do ustanowienia „inteligentnych miast”, a w istocie inteligentnego świata. O to właśnie chodzi w Wielkim Resecie. Reklamuje się je i wciska ludziom pod pozorem ułatwiania życia, zwiększania jego bezpieczeństwa i zapewniania nad nim większej kontroli.

Jest całkiem na odwrót. Prawo do prywatności i samodzielnej decyzji jest niezbędne każdemu, kto pragnie wziąć odpowiedzialność za swoje własne życie. Tak zwane inteligentne technologie odbierają to prawo. Ludzie zdają się nie zdawać sobie sprawy, iż im więcej inteligentnych technologii dopuszczają do swojego życia, tym bardziej rezygnują ze swojej wolności i stają się więźniami pajęczej sieci, w której ostatecznie zrzekną się swojej indywidualności i wszelkich aspektów wolności wyboru. Czasem tylko w celu zachowania pozorów wolności będziemy mogli drobiazgowo wybrać pomiędzy niczym się nieróżniącymi wieloma odmianami tego samego produktu, oczywiście kierując się poradami asystenta w telefonie.

Dziękuję za przeczytanie Substacka Jacka. Subskrybuj za darmo, aby otrzymywać nowe posty i wspierać moją pracę.

Memy wygenerowałem tutaj https://imgflip.com/memegenerator

natomiast obrazy z użyciem AI na portalu NightCafe https://creator.nightcafe.studio/

![Polska - Słowenia. Eurobasket 2025. Gdzie i o której oglądać? [TRANSMISJA]](https://i.iplsc.com/-/000LJ1314LPQLS7K-C461.jpg)